Comment fonctionne un système RFID ?

La RFID est parfois perçue comme un « bip magique ». En réalité, c’est une chaîne parfaitement orchestrée qui part d’une onde radio émise par un lecteur, réveille une étiquette placée sur un objet, récupère un identifiant unique et transforme cette lecture en une décision exploitable par vos systèmes (réception validée, palette conforme, pièce passée au poste, article localisé). Tant que cette transformation n’est pas maîtrisée, la RFID reste un test de laboratoire. Lorsqu’elle l’est, vous gagnez des inventaires ultra-rapides, des expéditions sécurisées et une traçabilité robuste.

1) Les trois briques qui font « marcher » la RFID

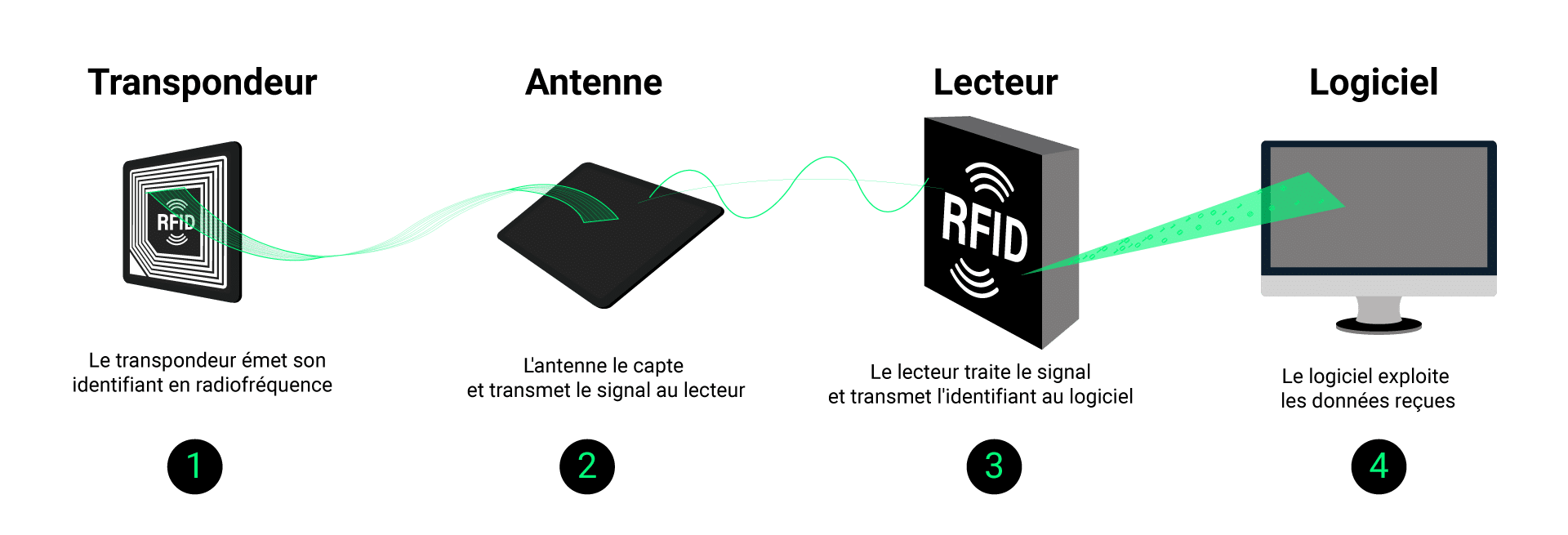

Un système RFID opérationnel s’appuie toujours sur trois briques : le tag, le lecteur/antenne et le logiciel.

Le tag (étiquette RFID) renferme une puce et une antenne. En RFID passive, il s’alimente grâce au champ émis par le lecteur ; en active, une batterie interne prolonge la portée. On fixe ce tag là où se situe la valeur : sur la pièce, le bac, la caisse, la palette, l’outil. Son rôle est de porter un EPC (Electronic Product Code) unique et fiable. Le choix du tag dépend de la matière support (carton, plastique, métal, verre), de l’environnement (chaleur, froid, lavage, stérilisation) et de la portée souhaitée. Pour approfondir la sélection, consultez notre guide Les étiquettes RFID.

Le lecteur crée le champ radio, écoute les réponses et dialogue via un protocole anticollision pour interroger plusieurs étiquettes présentes dans la zone. Il peut être fixe (portiques, tunnels, convoyeurs, poste de travail) ou mobile (pistolet UHF pour inventaires). L’antenne associée définit la bulle de lecture : angle, polarisation, gain et positionnement sont plus décisifs que la puissance brute.

Le logiciel (middleware RFID) est le chef d’orchestre. Il transforme un flot de lectures parfois redondantes en événements métier propres : « palette P123 sortie quai A à 10:32 », « colis C456 manquant », « outillage O789 pointé au poste 3 ». Il filtre, déduplique, horodate, applique des règles, puis injecte l’événement dans votre WMS, votre MES ou votre ERP. Voir : Logiciels RFID : toutes les solutions.

2) Le cycle de lecture, pas à pas

Imaginez un carton qui traverse un tunnel d’expédition. À l’approche, les antennes créent un volume de lecture. Le tag capte l’énergie, se réveille et renvoie son identifiant. Plusieurs étiquettes répondent en même temps ; le protocole UHF (GS1 EPC Gen2 / ISO/IEC 18000-63) répartit le dialogue en « slots » pour éviter les collisions. Le lecteur produit alors une liste d’EPC lus, avec l’antenne concernée et un niveau de signal. À ce stade, la donnée est brute.

Le middleware prend le relais. Il regroupe les lectures qui appartiennent au même passage, supprime les doublons, applique une fenêtre temporelle et confronte le résultat à ce qui est attendu (liste d’articles sur la commande, SSCC de la palette, référence prévue au poste). En sortie, il ne reste plus qu’un événement clair : « palette conforme » ou « article manquant ». L’information est alors transmise à votre WMS (pour valider l’expédition), à votre MES (pour acter l’avancement d’un OF) ou à votre ERP (pour mettre à jour un document). C’est cette traduction « physique → digital → métier » qui fait la valeur de la RFID.

3) Fréquences : pourquoi LF, HF/NFC et UHF ne donnent pas le même résultat

La fréquence détermine la portée, la vitesse de lecture et la sensibilité au milieu.

- LF (125–134 kHz) lit à très courte distance et supporte bien l’eau et le métal. On l’emploie pour du contrôle d’accès ou l’identification animale.

- HF (13,56 MHz) inclut le NFC. Portée courte à moyenne, excellente pour des interactions de proximité (cartes, bibliothèque, pièces proches).

- UHF (860–960 MHz), dite RAIN RFID, est la star de la logistique et de l’industrie : lecture à plusieurs mètres en masse, d’où les inventaires flash et les tunnels d’expédition.

Au-delà de la fréquence, la réglementation diffère entre zones (ETSI en Europe, FCC en Amérique). Si vous opérez à l’international, choisissez du matériel compatible multi-régions. Pour les bases, rendez-vous sur Les fréquences RFID et leurs standards.

4) Encodage EPC et impression : la carte d’identité de vos objets

Chaque tag doit porter un identifiant unique. L’EPC fournit cette unicité mondiale, avec différents schémas selon votre besoin : SGTIN pour des produits sérialisés à l’unité, SSCC pour les palettes/colis, GRAI pour les contenants réutilisables, GIAI pour les actifs. En production, une imprimante RFID encode l’EPC dans la puce et imprime l’étiquette en une seule passe. Le contrôle d’échec est indispensable : on retente si nécessaire, sinon on met l’étiquette au rebut et on journalise. Côté gouvernance, vous devez maîtriser les plages de numérotation, l’unicité des séries et la correspondance entre EPC – référence – lot – commande. Pour une définition détaillée de l’EPC, voir l’article pilier Technologie RFID.

5) Où se gagne (ou se perd) la performance : conception RF sur site

Une RFID fiable ne s’obtient pas en poussant la puissance « à fond ». Elle se gagne à travers une conception RF soignée :

- Antenne et polarisation. En environnement maîtrisé, la polarisation linéaire maximise la performance ; sinon, la circulaire tolère mieux les orientations aléatoires des tags.

- Zone de lecture contenue. Trop de puissance élargit la bulle et crée des lectures parasites. Mieux vaut plusieurs antennes bien orientées qu’une seule trop forte.

- Milieux difficiles. Le métal réfléchit, l’eau absorbe. On utilise des tags on-metal, on crée de l’écart (entretoises), on oriente la lecture et, si besoin, on blinde certaines faces du tunnel ou du portique.

- Méthode. On teste chez vous, sur vos supports, à vos cadences. On mesure le taux de lecture, le taux de faux positifs, la stabilité dans le temps et on ajuste.

Le vrai objectif n’est pas le record sur banc d’essai, mais la répétabilité dans vos conditions réelles.

6) Quatre scénarios types pour se représenter le fonctionnement

Tunnel d’expédition. Les colis passent, la liste des EPC attendus est comparée à la liste lue. En cas d’écart, une alarme s’affiche et l’opérateur corrige avant que le litige ne se crée. Le tunnel réunit plusieurs antennes, calibre la puissance par zone et applique des tolérances fines.

Portique de quai. À l’entrée d’une zone (atelier, SAS, quai), un portique détecte automatiquement les passages. Le middleware agrège par unité logistique (SSCC), gère le sens (entrée/sortie) et déclare l’événement au WMS.

Poste de travail. Sur un gabarit, une antenne lit une pièce ou un lot à l’instant clé. Si plusieurs tags répondent alors qu’un seul est attendu, le poste se bloque et affiche la cause. Ce contrôle « simple et répétable » est une assurance qualité redoutablement efficace.

Inventaire mobile. Avec un terminal UHF, l’opérateur balaie une allée. La lecture en masse permet un inventaire tournant en minutes, la synchronisation avec le WMS traite les écarts, et une recherche dirigée localise un article par rapprochement de puissance reçue.

Ces scénarios ne sont que des déclinaisons d’une même logique : lire proprement, filtrer intelligemment, décider clairement.

7) Du lecteur au SI : le rôle pivot du middleware

Sans middleware, vos systèmes recevraient une pluie de lectures illisibles. Le middleware applique des fenêtres de temps, supprime les doublons, ajoute le contexte (site, poste, antenne, opérateur) et transforme la lecture en événement métier. Il expose ensuite des API sécurisées, alimente des files d’événements ou génère des fichiers selon ce que consomment WMS, MES et ERP. Les critères qui comptent : faible latence, connecteurs standard, observabilité (logs, métriques), facilité d’administration et sécurité réseau.

Pour la répartition des rôles entre WMS/ERP/MES, reportez-vous à la section dédiée dans le pilier Technologie RFID.

8) Sécurité, conformité et bonnes pratiques

La RFID manipule surtout des identifiants d’objets, mais elle s’imbrique dans votre politique IT/OT. Les échanges doivent être chiffrés, les services authentifiés, les réseaux segmentés. Côté tags, on active les protections d’accès (lecture/écriture) et l’on documente les politiques de désactivation (commande kill selon les cas). Si des données personnelles sont corrélées (par exemple, EPI nominatif), on applique privacy by design, limitation des finalités et journalisation. Bref : la RFID s’intègre aux standards de sécurité que vous appliquez déjà à vos applications industrielles.

9) Comment déployer : une trajectoire réaliste et mesurée

Un déploiement RFID réussi tient en quatre temps.

- Cadrage. On cartographie le flux, on place les points de lecture, on définit les KPI cibles (taux de lecture, temps d’inventaire, litiges) et l’intégration au SI.

- POC sur site. On compare plusieurs tags, on ajuste antennes et puissances, on vérifie la stabilité des lectures.

- Pilote. On bascule une zone significative, on forme les opérateurs, on affine les règles dans le middleware et l’on mesure l’impact réel.

- Industrialisation. On standardise l’EPC, les gabarits, les connecteurs et la supervision, puis on duplique.

Pour des inspirations sectorielles, voyez Utilisation de la RFID dans l’industrie.

Faq

Nos réponses aux questionnements que l’on retrouve souvent chez nos clients

En UHF, oui, c’est précisément l’intérêt : lire sans visibilité directe et en masse, par exemple dans un tunnel d’expédition.

La bulle de lecture est sans doute trop large ou mal orientée. On réduit la puissance, on réoriente les antennes, on blinde si nécessaire, et l’on renforce les filtres côté middleware.

Dans la majorité des projets, oui. Encoder des EPC gouvernés par votre SI assure unicité et interopérabilité (SGTIN pour les produits, SSCC pour les palettes, GRAI pour les bacs…).

Pas toujours. Les deux cohabitent souvent : code-barres pour des lectures unitaires ponctuelles, RFID pour les contrôles de masse, les inventaires flash et les zones sans ligne de vue.

UHF pour la lecture à distance et de masse en logistique/industrie. HF/NFC pour des parcours de proximité avec interaction opérateur ou smartphone. Voir : Les fréquences RFID et leurs standards.